微软的AD密码复杂度策略已不足以应对当前的安全挑战!

微软自身的AD密码复杂度策略在提升密码安全方面发挥了作用,但它存在局限,未能彻底杜绝用户输入那些符合规则却安全性不足的密码,以及相同密码的问题。

微软的AD密码复杂度策略通常包括以下要求:至少8个字符,包含大写字母、小写字母、数字和特殊字符,以及不允许使用以前使用过的密码。然而,用户为了方便记忆,常常通过简单变换来满足这些复杂度要求。这些密码因此变得容易被黑客猜测和破解。例如:

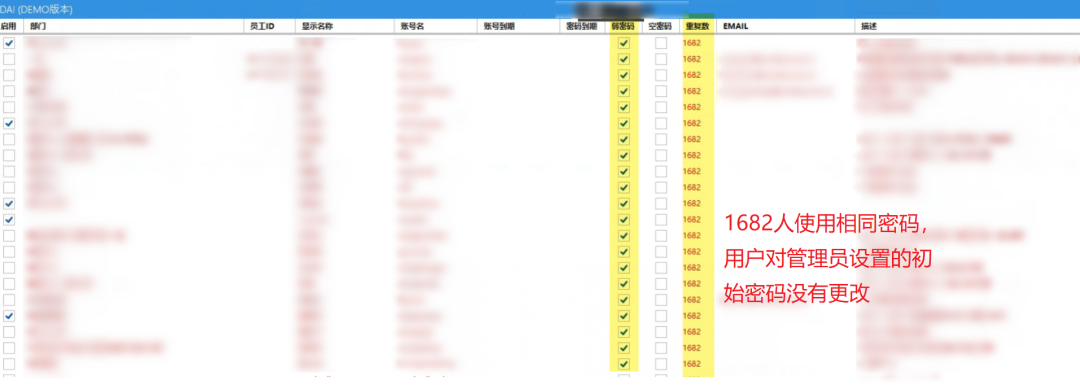

更让人头疼的是,一些管理员为了方便,竟然在多个账户上设置了相同的初始密码。用户们也懒得改,这种风险常被低估。如果黑客通过钓鱼攻击或其他手段获得了一个账户的初始密码,他们可以使用相同的密码访问其他账户。这意味着一次成功的攻击能够影响多个用户,从而在网络内横向移动,进一步扩大攻击成果。

如何检测域控中存在有风险的密码?

-

快速发现和审计组织内的弱密码和相同密码:为有效的安全加固提供数据基础。

-

高效扫描:大规模字典库确保全面覆盖,短时间内完成扫描。

-

灵活定制:支持用户添加自定义密码条目,满足特定需求。

我们的一位客户在使用同类产品对拥有四千个用户的域控进行扫描时,只发现了7个弱密码。然而,使用我们的扫描工具,这一数字飙升至700个,显示了更高的覆盖面和准确性。此外,我们还检测出1682个相同密码,这突显了问题的严重性。

如何落实真正的强密码策略?

欢迎咨询方案及联系测试

AD弱密码扫描

뀲浏览量:0

创建时间:2025-01-24 16:38